[点晴永久免费OA]间隔数月双团伙先后利用某ERP0day实施入侵和勒索的解密恢复项目案例介绍

|

admin 2024年4月1日 14:52

本文热度 166

2024年4月1日 14:52

本文热度 166

|

1.背景

在2024年3月23日,Solar应急响应团队(以下简称Solar团队)应某公司之邀,介入处理了一起财务系统服务器遭受黑客攻击的事件。该事件导致服务器上大量文件被加密。Solar团队迅速获取了一个被加密的文件,并立即开始了解密工作。通过细致的分析,Solar团队确定了这是来自mallox家族的一种最新变种——rmallox。Solar团队的解密专家采用多种技术手段,成功恢复了被加密的测试文件。在随后的工作中,Solar团队深入进行了系统的解密和恢复工作,清除了黑客留下的后门,修复了受损的服务文件,并彻底还原了整个攻击链条。Solar团队识别并修复了系统中的各项安全漏洞,并在获得客户授权后,对其财务管理系统进行了深入的渗透测试。测试中发现了一个0day漏洞,Solar团队随后与该系统的制造商联系,并协助其完成了漏洞的修补工作,确保了系统能够在两天内全面恢复正常运行状态。在溯源方面,Solar团队发现客户系统遭遇了来自两个不同地区黑客团伙的攻击。尽管这两波攻击行为间隔了数月,但令人注目的是,两个团伙都利用了相同的财务系统0day漏洞进行入侵,并使用了同一种国内知名的shell管理工具上传webshell。这种相似性暗示了两者之间可能存在某种联系。尤其值得注意的是,第二个团伙属于一个有名的境外勒索软件组织,而第一个黑客则利用了国内一款著名ERP系统的0day漏洞,这进一步增加了两者联系的可能性。本文详细介绍了Solar团队如何有效地应对并解决勒索病毒这一网络安全事件,展示了Solar团队在勒索软件应对和应急响应方面的专业能力。Solar团队期待与更多的安全同行分享经验和案例,共同提高对抗网络威胁的能力。欢迎大家关注Solar团队的公众号,了解更多关于勒索病毒防御和应急响应的知识和案例。

2.溯源分析

2.1 受灾情况统计

2024年3月24日,Solar应急响应团队到达该集团现场,最终情况如下:

| 被加密服务器数量 | 1台 |

|---|

| 被加密文件总数 | 759898个 |

| 被加密数据大小 | 1.27TB |

| 后门路径 | 1个 |

| 后门木马 | 18个 |

| 数据恢复时长 | 1天 |

| 数据恢复率 | 99% |

统计出的被加密服务器情况:

图中数据已脱敏,仅作示例参考

2.2 最初攻击时间

1.入口点IP为192.168.0.xx,该服务器上运行某管理系统平台,远程桌面无弱口令。

2.最初加密时间为2024年3月23日 17:22。

3.初步排查日志推测入口点为该服务器搭建的管理系统平台,当日(2024年3月23日)IIS日志被清空至上午10:13:43。

2.3 Windows日志查看

1.Security日志无爆破记录,但有异常外联行为。

该IP指向美国恶意IP

2.4 后门排查

1.在2024年3月22日已存在攻击,且其他端口服务也存在1024.aspx。

2.后门排查时,在网站文件上传路径以及网站备份路径中都发现多个webshell后门,在23年12月7日的日志中就能发现被攻击历史,可推断该服务器搭建的管理系统平台长期存在漏洞。

3.于2024年3月23日 17:21:39执行勒索工具admin.exe。

4.加密时CPU使用率及磁盘读写。

5.清除amcache历史记录。

2.5 攻击方法

1.MSSQL执行xp_cmdshell日志,推测是该服务器搭建的管理系统平台存在SQL注入(0day)。

2.经验证,存在SQL注入,并且可以os-shell,可以执行系统命令,获取权限。

3.利用webshell管理工具中的提权工具,可将web低权限提升至system最高权限。

2.6 详细攻击路径

2024年3月24日,根据对日志的调研分析,安全专家已梳理出入侵路线如下(已脱敏):该服务器最早的攻击历史可追溯至2023年12月6日,黑客A(该攻击者IP为国内某家用宽带IP)通过服务器上搭建的某财务系统0day上传了多个webshell(222.ashx、q1.aspx等),此时并未做勒索加密行为;黑客B(该攻击者IP为境外IP)在2024年3月22日,依旧通过该财务系统0day入侵,上传了“1024.aspx”的webshell,随后攻击者实施勒索攻击并将当天IIS日志进行清空,通过Security日志排查到在2024月03/15 17:17:15存在异常外联行为,外联IP为195.xxx.xx.xx和xxx.105.xxx.xx。2024/03/23 17:21:39执行勒索工具admin.exe进行数据勒索加密,期间对外连接访问IP91.xxx.xx.xxx,该IP被判定为恶意地址,根据日志推测该服务器搭建的管理系统平台存在SQL注入漏洞和文件上传漏洞(0day),通过渗透测试可得出能利用该漏洞进行提权,验证了后续勒索加密的操作。建议对该系统进行补丁修复。进一步分析显示,尽管黑客A和黑客B的攻击行为间隔了数月,但两者通过相同的财务系统0day漏洞进行入侵,且均使用了国内某知名shell管理工具上传的webshell,这暗示了两者之间可能存在一定联系。特别是考虑到,黑客B所属的组织是一个知名的境外勒索软件团伙,而黑客A最初利用的是国内某知名ERP系统的0day漏洞,这进一步加深了两者联系的疑问。综上所述,我们面临的是一个复杂且协调的网络安全威胁,不仅涉及国内外多方面的攻击者,也暴露了我们系统中存在的关键漏洞。立即采取措施修补这些漏洞,同时加强系统的整体安全架构,是我们首要的任务。此外,深入调查这些攻击者之间的潜在联系,可能揭示更广泛的安全威胁模式,为我们提供防御这类攻击的关键情报。

3.病毒分析

3.1威胁分析

| 病毒家族 | mallox |

|---|

| 首次出现时间/捕获分析时间 | 2023年8月28日 || 2024年3月20日 |

| 威胁类型 | 勒索软件,加密病毒 |

| 勒索软件地区 | 疑似俄罗斯联邦 |

| 加密文件扩展名 | .rmallox |

| 勒索信文件名 | HOW TO BACK FILES.txt |

| 有无免费解密器? | 无 |

| 联系邮箱 | mallox.resurrection@onionmail.org |

| 检测名称 | Avast (Win32:RansomX-gen [Ransom]), AhnLab-V3 (Ransomware/Win.Ransom.C5011664), AliCloud (RansomWare), Avast (Win32:RansomX-gen [Ransom]), Avira (no cloud) (HEUR/AGEN.1319014), BitDefenderTheta (Gen:NN.ZexaF.36802.muW@a83MUGci),ClamAV(Win.Ransomware.Rapid-9371249-0),Cybereason(Malicious.0fe686),Cynet(Malicious (score: 100)),DrWeb(Trojan.Encoder.37869),eScan(Trojan.GenericKD.70329037), Fortinet (W32/Filecoder.MALL!tr.ransom),Google(Detected) |

| 感染症状 | 无法打开存储在计算机上的文件,以前功能的文件现在具有不同的扩展名(.rmallox)。桌面上会显示一条勒索要求消息(HOW TO BACK FILES.txt)。网络犯罪分子要求通过洋葱路由登录到他们提供的数据恢复网站,根据不同的用户情况,黑客的开价也不同 |

| 感染方式 | 受感染的电子邮件附件(宏)、恶意广告、漏洞利用、恶意链接 |

| 受灾影响 | 大部分文件(不包括exe dll等文件,与重要系统文件)都经过加密,如果不支付赎金无法打开。黑客声称拿到了电脑内的重要数据,若不支付赎金则会在黑客的blog上公开 |

3.2加密前后对比

加密后

解密后

加密前

加密后

3.3 详细分析

详情可见:【病毒分析】mallox家族rmallox变种加密器分析报告

4.解密恢复

Solar团队安排工程师去到客户现场,线下协助客户进行勒索病毒解密恢复,最终成功解密和恢复了被加密的数据文件,同时还对客户的网络安全情况做了全面的评估,并提供了相应的解决方法和建设思路,获得了客户的高度好评。

5.后门排查

完成解密后,Solar团队使用专用后门排查工具对客户服务器的自启动项、计划任务、可疑网络连接、账号密码强度、可疑进程等项目进行了排查,将遗留后门全部清除。并对隐患项提出了安全加固建议,确保不存在遗留后门,并对服务器进行快照及备份处理。下表为安全加固排查总表:

6.渗透测试

本次渗透测试经客户授权前提下操作

6.1 渗透测试结果

本次渗透测试目标为:

本次渗透测试共发现3个漏洞(0day),其中2个高危,1个中危,漏洞类型包括:SQL注入漏洞、任意文件上传漏洞、未授权访问

6.2 修复建议

- 确保只有授权用户或系统可以访问该路径,可以通过设置文件系统权限、网络访问控制列表(ACL)等方式限制访问权限。

- 使用身份验证和授权机制,如用户名密码、令牌、证书等来验证用户身份,并授予适当的访问权限。

- 实施多层次的安全措施,如使用防火墙、网络隔离、VPN等来保护路径免受未经授权的访问。

- 在接收用户输入或处理数据时,应该对敏感字符进行过滤和清理,以防止恶意代码注入、跨站脚本攻击等安全威胁。

- 使用白名单过滤机制,只允许特定的字符或格式通过,而拒绝其他不符合规范的输入。

- 考虑使用安全编码库或框架来处理用户输入,确保对敏感字符的过滤和转义操作是正确且完整的。

- 在接收用户上传的文件时,应该检查文件格式、内容是否符合预期,并进行必要的验证和过滤。

- 限制允许上传的文件类型和大小,避免恶意文件上传和执行,例如通过文件扩展名、MIME 类型等进行验证。

- 对上传的文件进行安全扫描和检测,确保文件不包含恶意代码、病毒等危险内容。

7.安全建议

7.1 风险消减措施

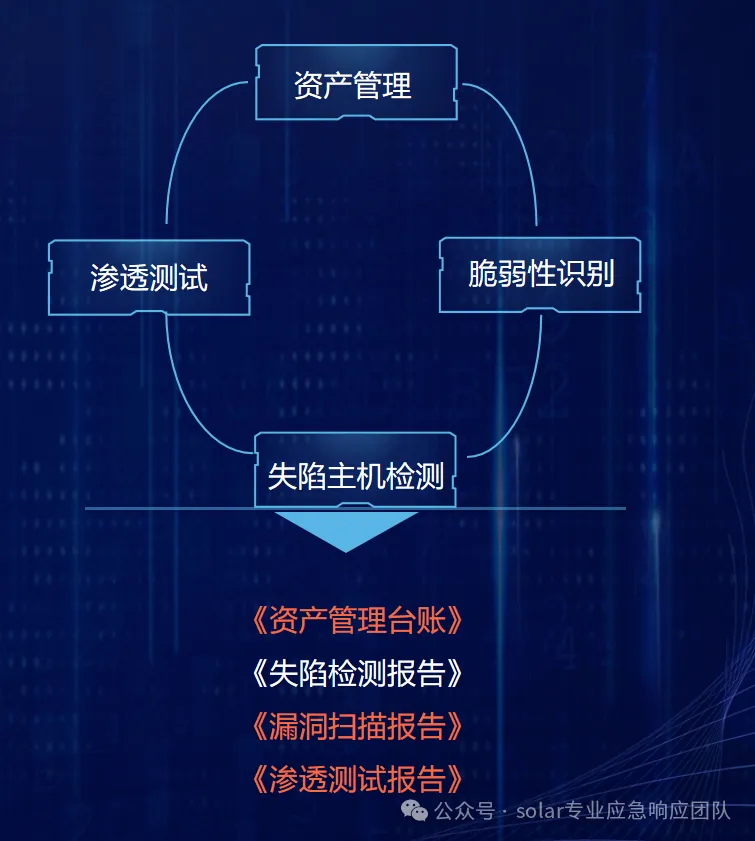

资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查

服务方式:调研访谈、现场勘查、工具扫描

服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

7.2 安全设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

7.3全员安全意识增强

目标:

形式:

线下培训课表

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习

2.组织相关人员线上开会学习。线上培训模式。

线上学习平台

该文章在 2024/4/1 18:38:48 编辑过